Специалисты компании Check Point обнаружили уязвимость в библиотеке парсинга XML, входящей в состав популярных инструментов для разработки, в том числе APKTool, IntelliJ, Eclipse и Android Studio.

Проблема, получившая название ParseDroid, позволяет атакующим похищать файлы и выполнять произвольный код на уязвимых системах.

Проблема, получившая название ParseDroid, позволяет атакующим похищать файлы и выполнять произвольный код на уязвимых системах.

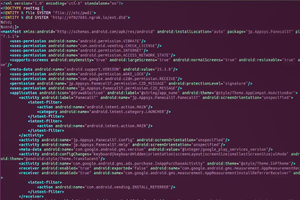

ParseDroid представляет собой кроссплатформенную XXE-уязвимость, которую легко можно проэксплуатировать. По словам исследователей, ParseDroid предоставляет злоумышленнику возможность получить доступ к файловой системе и извлечь любой файл с компьютера жертвы при помощи вредоносного файла AndroidManifest.xml. Атака проста в исполнении, так как вредоносный код XML может быть спрятан не только в AndroidManifest.xml, но и в других файлах, например, AAR (Android Archive Library).

Более того, экосистема Android позволяет клонировать приложения сторонних разработчиков, чем может воспользоваться атакующий. К примеру, он может разместить вредоносный код под видом открытых шаблонов приложений или библиотек на GitHub и других подобных сайтах и атаковать тысячи пользователей без затраты большого количества ресурсов. Ниже представлено видео с демонстрацией атак

Эксперты проинформировали разработчиков уязвимых инструментов о проблеме. Патчи, исправляющие уязвимость, уже доступны. Разработчикам, использующим APKTool, IntelliJ, Eclipse и Android Studio, рекомендуется обновить свои разработки.

Помимо ParseDroid, инструмент APKTool подвержен еще одной уязвимости, проэксплуатировав которую атакующий может выполнить произвольный код на уязвимых системах. Таким образом, атакующий сможет не только извлечь данные, но и загрузить на устройство вредоносное ПО.